masalah dns cache poisoning dan solusinya – Seorang administrator jaringan tak hanya dituntut untuk membangun jaringan sesuai spesifikasi bisnis, melainkan juga membuatnya seaman mungkin bagi semua orang di dalam jaringan.

Tentu Anda sadar bahwa internet itu begitu luas, maka wajib hukumnya melindungi data-data dan segala aset yang ada di jaringan internal, baik pribadi maupun perusahaan. Kita perlu mengerahkan segenap kemampuan untuk melindunginya dari akses yang tidak diinginkan.

Akan tetapi, sebelum mampu mengamankan jaringan, kita perlu tahu terlebih dahulu apa saja jenis-jenis atau kasus umum serangan jaringan yang kerap menimpa suatu organisasi atau perusahaan agar ke depannya lihai dalam mengidentifikasi serangan dan lantas memproteksi jaringan secara efektif.

Serangan jaringan umumnya merupakan sebuah upaya untuk meraih akses ke suatu jaringan (acap kali jaringan internal perusahaan) dengan tujuan melancarkan aktivitas jahat, seperti mencuri data, melumpuhkan infrastruktur, dan lain-lain.

DNS Cache Poisoning

Mumpung masih hangat karena sebelumnya membahas Domain Name System, mari kita bahas serangan jaringan yang mampu menerpa DNS terlebih dahulu. Awal mula diciptakan, DNS dibentuk untuk menjadi protokol komunikasi yang terbuka dan publik, baik untuk pemerintah maupun lembaga pendidikan. Karena sifat terbukanya inilah yang menjadikannya rentan terhadap serangan siber, salah satunya adalah DNS Cache Poisoning.

Untuk mempermudah penjelasan yang akan disampaikan nanti, mari kita buat sebuah analogi. Bayangkan Anda adalah seorang mahasiswa baru yang tengah menjalani masa pengenalan lingkungan kampus di suatu universitas ternama.

Sayangnya, ada seorang senior yang luar biasa usil. Tanpa diketahui para maba (mahasiswa baru), senior tersebut mengubah semua nomor ruangan kelas yang ada di kampus. Alhasil, para mahasiswa baru yang notabene belum tahu tata letak kampus menghabiskan berhari-hari tersesat dan berulang kali masuk ke ruang kelas yang salah.

Tak hanya itu, ternyata nomor ruang kelas yang salah itu pun dicatat oleh si senior ke dalam peta kampus. Wah! Ini membuat para mahasiswa baru terus menuju ke kelas yang salah. Kejadian ini akhirnya terselesaikan saat salah seorang staf kampus memperhatikan kejanggalan pada nomor ruang kelas, ia lantas memperbaiki nomor pada ruang kelas beserta peta kampus. Nah, DNS Cache Poisoning mirip seperti itu.

DNS Cache Poisoning merupakan tindak kejahatan siber yang beraksi dengan cara memasukkan informasi palsu ke dalam Recursive DNS Server cache. Dengan demikian, saat ada permintaan DNS dari client, Recursive DNS Server akan mengembalikan respons yang keliru dan pengguna pun akhirnya diarahkan ke situs web yang salah (yang sudah dikendalikan oleh si penjahat).

Apabila Anda masih bingung apa kaitannya dengan analogi sebelumnya, kami bantu jelaskan. Jadi, IP address ibarat “nomor ruang kelas” yang memungkinkan lalu lintas jaringan tiba di tempat yang tepat. Sementara itu, Recursive DNS Server adalah “peta kampus” yang menyimpan informasi nama domain dan IP address. Ketika si penjahat menyimpan informasi yang salah di sana, lalu lintas akan menuju ke tempat yang keliru sampai informasi yang tersimpan di cache diperbaiki.

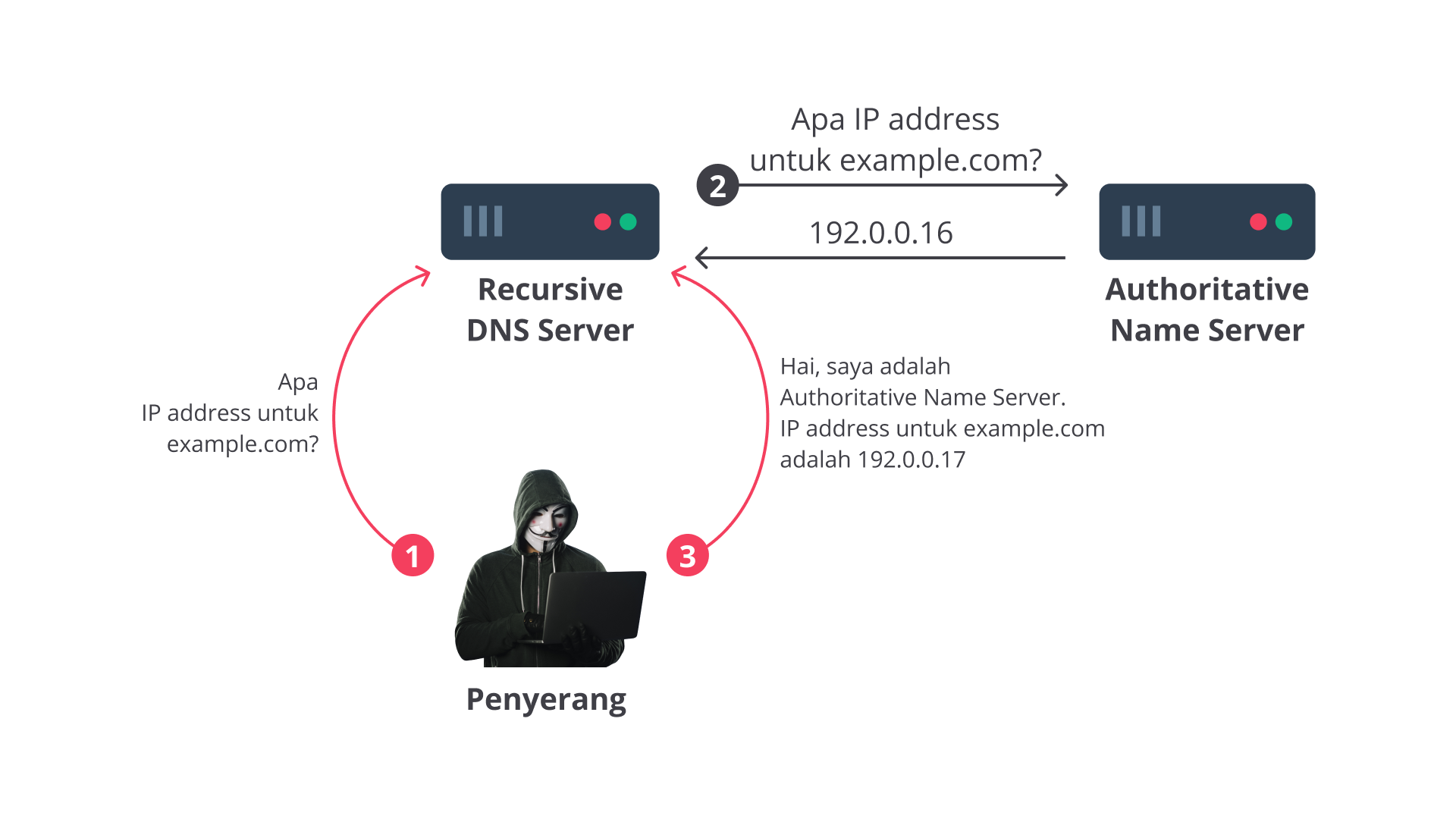

Pertanyaan selanjutnya, bagaimana DNS Cache Poisoning bisa terjadi ? Begini ilustrasinya. Sang penjahat menipu Recursive DNS Server cache dengan berkedok sebagai Authoritative Name Server. Jadi, pertama ia akan membuat request atau permintaan ke Recursive DNS Server, lalu memalsukan balasan saat si Recursive DNS Server melakukan proses DNS resolution (sebelum balasan resmi dari Authoritative Name Server tiba).

Terlebih lagi, ini terjadi karena proses DNS resolution menggunakan protokol UDP (bukan TCP) sehingga tak ada mekanisme “three-way handshake” (sudah kita pelajari di beberapa modul ke belakang) yang memverifikasi identitas perangkat.

Terlepas dari celah kerentanan dalam proses DNS resolution, serangan DNS Cache Poisoning sejatinya tidaklah mudah. Karena Recursive DNS Server akan melakukan perjalanan ke Authoritative Name Server untuk mendapatkan informasi IP address dari suatu nama domain, si penjahat hanya memiliki waktu beberapa milidetik untuk mengirim balasan palsu sebelum balasan resmi dari Authoritative Name Server tiba.

Ciri Serangan DNS Cache Poisoning

Beberapa ciri ciri serangan DNS cache poisoning meliputi:

Akses yang lambat atau tidak biasa ke situs web yang seharusnya mudah diakses.

Kemunculan situs web yang tidak terkait atau situs web palsu yang mencoba untuk meminta informasi pribadi.

Pesan kesalahan atau halaman kesalahan muncul ketika mencoba mengakses situs web tertentu.

Perubahan yang tidak diketahui pada konfigurasi DNS server atau mesin pengguna.

Tanda-tanda aktivitas jaringan yang mencurigakan seperti volume trafik yang tidak biasa atau pengiriman data yang tidak diketahui.

Perubahan yang tidak diinginkan pada konfigurasi perangkat jaringan atau sistem operasi.

Pesan atau peringatan yang muncul di aplikasi atau sistem operasi yang menunjukkan bahwa ada masalah dengan DNS.

Solusi DNS Cache Poisoning

Lantas, bagaimana dong solusinya ? Telah lahir ke dunia sebuah protokol DNS yang lebih aman yang disebut DNSSEC. Protokol ini bertujuan untuk memecahkan beberapa masalah, termasuk DNS Cache Poisoning.

DNS Cache Poisoning adalah ketika server DNS (Domain Name System) disusupi oleh penyerang yang mengganti alamat IP yang seharusnya terkait dengan nama domain tertentu dengan alamat IP yang salah. Hal ini dapat mengarah pada pengalihan lalu lintas internet ke situs web yang tidak diinginkan atau berbahaya.

Beberapa solusi untuk masalah DNS Cache Poisoning adalah :

- Menggunakan server DNS yang aman dan terpercaya

Pilih server DNS yang terpercaya dan memiliki tingkat keamanan yang tinggi. Misalnya, DNS resolver yang menggunakan DNS-over-TLS atau DNS-over-HTTPS.

- Memperbarui perangkat lunak server DNS

Pastikan perangkat lunak server DNS selalu diperbarui dengan patch keamanan terbaru untuk mengatasi kerentanan keamanan yang diketahui.

- Memasang firewall

Firewall dapat membantu memblokir akses ke server DNS dari luar jaringan yang tidak diinginkan, dan mencegah serangan DNS Cache Poisoning.

- Menggunakan DNSSEC

DNSSEC (Domain Name System Security Extensions) adalah fitur keamanan tambahan yang memvalidasi tanda tangan digital yang terkait dengan nama domain, sehingga dapat memastikan bahwa alamat IP yang dikembalikan oleh server DNS benar-benar berasal dari sumber yang benar.

- Menggunakan teknologi DNS Cache Flushing

DNS Cache Flushing adalah proses mengosongkan cache DNS pada perangkat Anda, sehingga Anda akan memperbarui informasi DNS dari sumber yang benar dan menghindari kemungkinan masalah cache poisoning.

- Menggunakan alat keamanan DNS

Ada banyak alat keamanan DNS yang tersedia, seperti DNSCrypt dan DNS Firewall, yang dapat membantu melindungi jaringan Anda dari serangan DNS Cache Poisoning.

Tetapi, pastikan bahwa Anda selalu memperbarui perangkat lunak dan alat keamanan yang Anda gunakan agar tetap efektif dalam melindungi jaringan Anda dari ancaman keamanan terbaru.